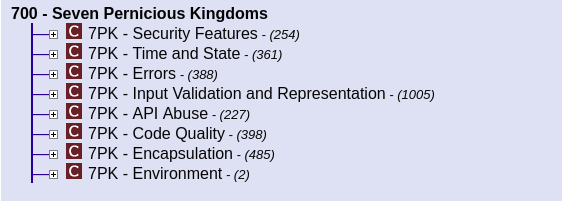

7PKとは「Seven pernicious kingdoms: a taxonomy of software security errors」の略でソフトウェアセキュリティ領域の分類の一つです。CWEのビューのCWE-700としても利用されています。CWE-700となっているので、ISO 27000などのセキュリティ標準で要求される「セキュアコーディング」の基礎知識として知っておくべき分類方法/概念です。

- 1 Input validation and representation (入力バリデーションと表現)

- 2 API abuse (APIの乱用/誤用)

- 3 Security features (セキュリティ機能)

- 4 Time and state (時間と状態)

- 5 Errors (エラー)

- 6 Code quality (コード品質)

- 7 Encapsulation (カプセル化)

- 追加 – Environment (環境)

入力バリデーションの次に重要な領域である「APIの乱用/誤用」を紹介します。

※ 入力バリデーションが第一番目である理由は、入力データの妥当性が保証されていなとプログラムは絶対に正しく動作しないからです。不正な入力で動作しているように見えても、誤った出鱈目な結果を返しているだけです。プログラムが脆弱性なく正しく動作する為には入力バリデーションが欠かせません。

(さらに…)