このブログではどのように”データ型”の概念とセキュアコーディングが関連しているのか、Webサーバーアプリを主体に説明します。

セキュアコーディングの基本を理解している必要がありますが、難しくはないです。原則を知っているだけで十分です。セキュアコーディングの10原則は次の通りです。

- 第1 入力をバリデーションする

- 第2 コンパイラの警告に用心する

- 第3 セキュリティポリシーの為に構成/設計する

- 第4 簡易にする

- 第5 デフォルトで拒否する

- 第6 最小権限の原則を支持する

- 第7 他のシステムに送信するデータを無害化する

- 第8 縦深防御を実践する

- 第9 効果的な品質保証テクニックを利用する

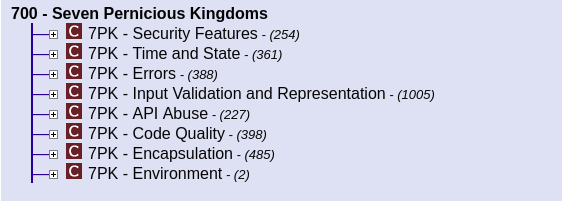

- 第10 セキュアコーディング標準を採用する

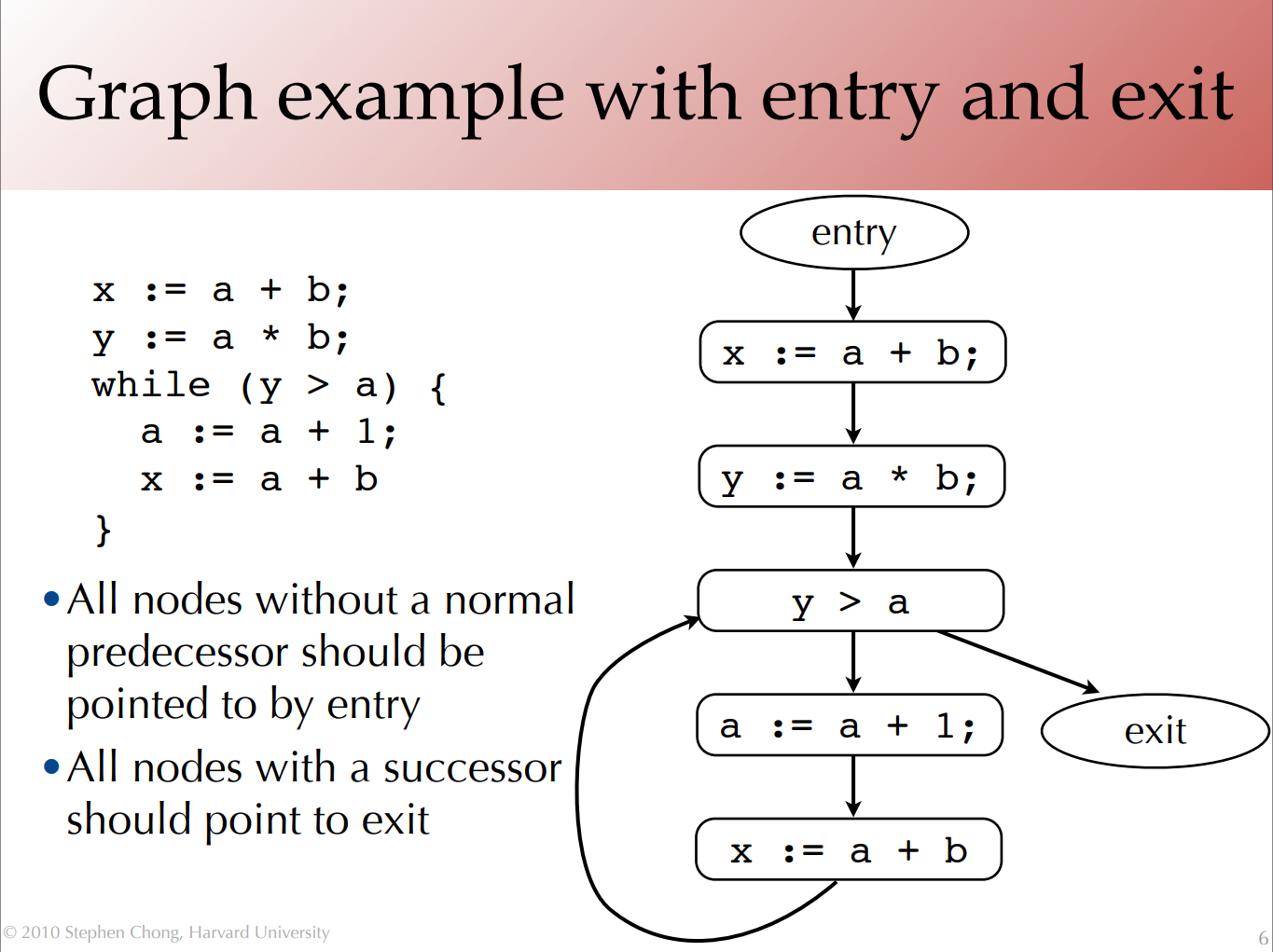

1番目の原則「入力をバリデーションする」がデータ型と関連します。

(さらに…)