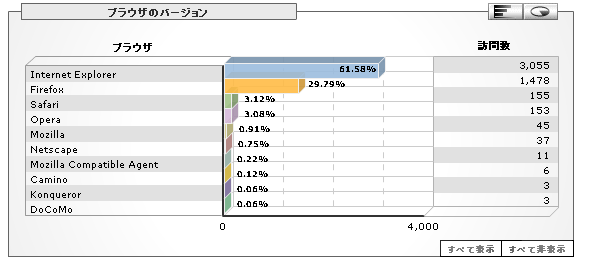

このブログの場合はおよそ3割がFirefoxでIEのシェアは6割ほどです。もちろんほとんどが日本国内からのアクセスです。普段Firefoxを使っていますが自分のアクセスは計算されないようになっています。(実はアクセスが増えてきてIE比率が上昇していたります)

ブラウザのシェア(blog.ohgaki.netへのアクセス)

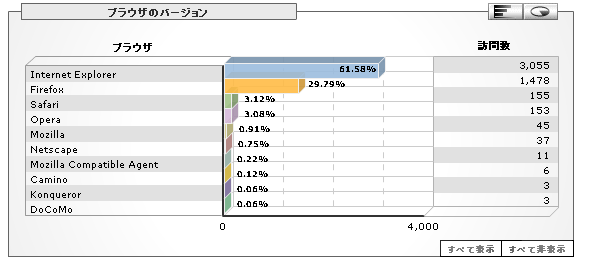

Hatenaなので一般的ユーザとは言えないかもしれませんが、今はFirefoxは2割超、IEは5割強。2005年12月でもFirefoxが1割以上ですね。

http://counter.hatena.ne.jp/sample/report?cid=11&date=2006-12-01&mode=summary&target=browser&type=monthly&view=

現時点ではIEのシェアはおよそ75%。

http://www.w3counter.com/globalstats/

セキュリティ系のサイトの場合、IEのシェアは半分以下の場合も多いと思います。

http://security-protocols.com/2006/12/10/my-firefox-vs-internet-explorer-statistics/

その他、検索して見つけたブラウザシェア情報を書いたページ

http://www.kkoba.com/blog/archives/2005/10/20059.shtml

http://www.spreadfirefox.com/node/23850

http://www.seo-equation.com/www/cat25/browser_market_share

http://lovesolid.com/nuc/item/243

http://salo919.lar.jp/modules/wordpress/index.php?p=48

http://taisyo.seesaa.net/article/28702371.html

2005年には依然日本ではIEが9割以上のシェアを持っているというレポートもあります。

http://www.websidestory.com/products/web-analytics/datainsights/spotlight/05-10-2005.html

こちらは2005年12月でおよそ10%のシェアとしています。

http://japan.internet.com/webtech/20060110/12.html

2006年1月の時点で12%のシェアがFirefoxとするレポートもあります。

http://internet.watch.impress.co.jp/cda/news/2006/01/23/10575.html

日本に限ればFirefoxなどのシェアはまだ低く、確かに日本では欧米に比べてFirefoxのシェアの伸びは遅れています。2006年になってから一般への普及も広がってきているように思います。

データが少ないので想像に近い値ですが、現在の日本のユーザのブラウザシェアは7割強がIE、2割がFirefox、1割弱がその他といったところが現実に近いシェアではないでしょうか?

ちょっとWebのことを知っている方(Web開発をメインでやっていないIT系の方など)は未だに「IEのシェアは国内では90%+で圧倒的、Firefoxは数%」と思っている方も多いようです。2005年にはメディアで「日本は欧米に比べFirefoxのシェアは低い」という情報が多かったことも原因と思われます。

どうもブラウザのシェアがどうなっているか、認識にずれが生じてきていると思います。